iteratec Blog

Ihre Wissensquelle für zukunftsweisende IT-Themen, erprobte Best Practices und innovative Lösungsansätze aus der Softwareentwicklung – präsentiert von unseren iteratec-Expert:innen.

Immer up to date

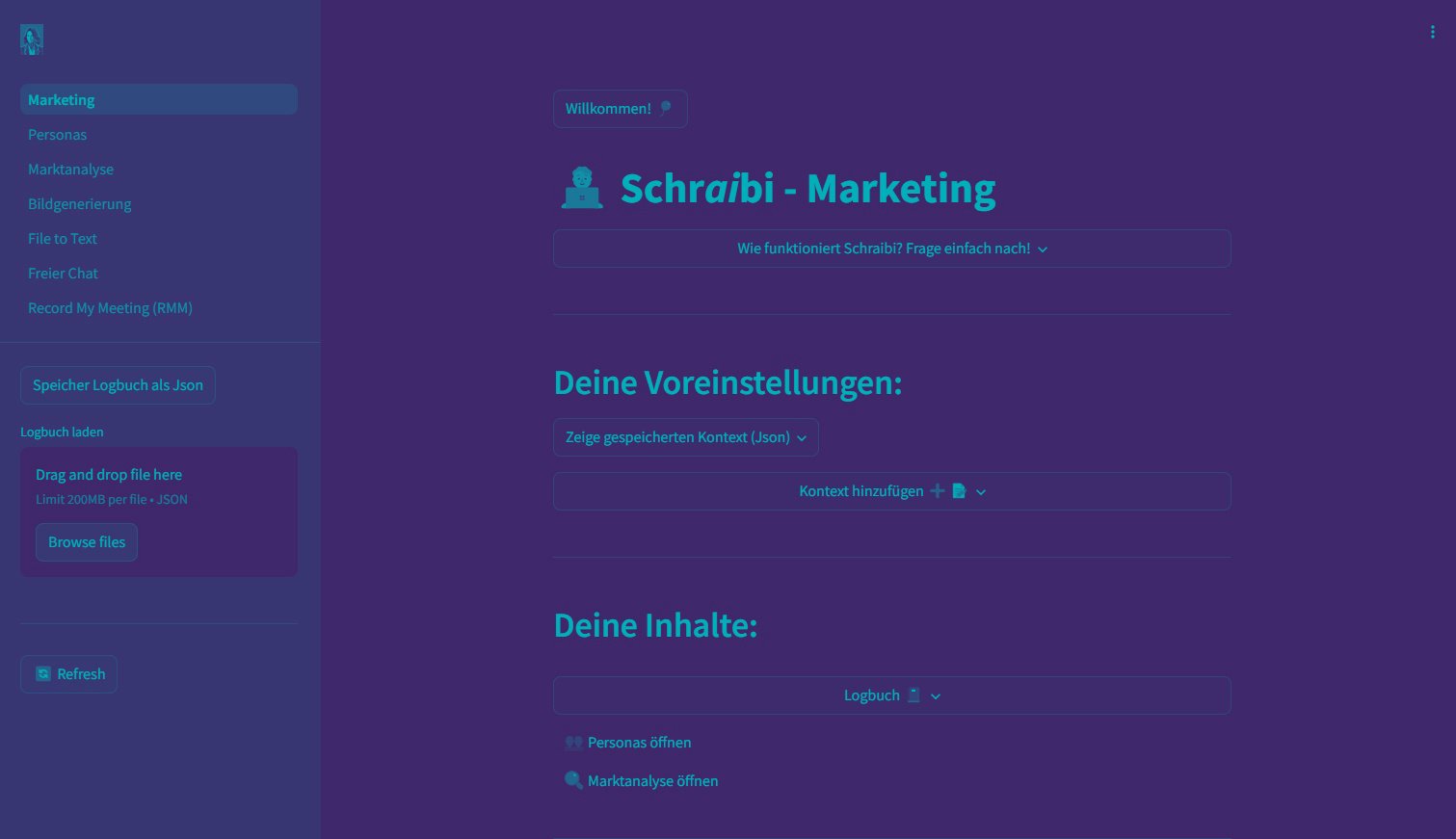

Kundenstories mit generativer künstlicher Intelligenz erzählen

Machine-Learning-Expert:innen bei iteratec haben für das interne Marketing-Team einen Text- und Bild...

Best-Practice-Architektur einer Cloud-basierten IoT-Plattform

Wir haben eine bewährte Best-Practice-Architektur entwickelt, die sich bei vielen Kunden als effekti...

Weniger ist mehr: Kosteneinsparungen in der Cloud

Die Motivation vieler Unternehmen, in die Cloud zu migrieren, ist die Effizienz ihrer IT zu steigern...

Cloud-Plattformstrategien: Effizienz in der Softwareentwicklung

Beim Einsatz moderner Cloud-Technologien ist eine maßgeschneiderte Plattformstrategie für die effizi...

Inhalte finden auf Knopfdruck – RAG für smartes Wissensmanagement

„Wo stand das noch mal?“ Wer als Mitarbeitender nach internen Dokumenten sucht, stellt sich diese Fr...

women@iteratec: Unser Frauennetzwerk feiert 2 Jahre Empowerment

Heute feiern wir nicht nur den Weltfrauentag, sondern auch das zweite Jahr unseres Frauennetzwerks w...

Neue Fronten der Gefahr: Phishing-Angriffe über Microsoft Teams

E-Mail-Phishing ist als gängige Angriffstaktik bekannt. Es wird aber oft vergessen, dass andere Koll...

Vision Transformers meet Quality Control

In der industriellen Fertigung ist die visuelle Qualitätskontrolle ein äußerst wichtiger Prozess, um...

Finding Exposed Actuators using Dynamic Testing with ffuf: Spring Actuator Security Part 3

Are you looking for effective ways to secure your Spring applications? Look no further! Our very own...

Software sicher gestalten: Einblicke in AI-Sicherheit und OWASP Top Ten für maschinelles Lernen

In einer Welt, in der künstliche Intelligenz (AI) immer mehr an Bedeutung gewinnt, ist es entscheide...

Keine Beiträge mit den ausgewählten Tags gefunden.