E-Mail-Phishing ist als gängige Angriffstaktik bekannt. Es wird aber oft vergessen, dass andere Kollaborationsplattformen genauso anfällig für Phishing sind. Wir haben darum ein eigenes „Hackertool“ entwickelt, um unsere Mitarbeitenden auf die Gefahren von Phishing über Microsoft Teams aufmerksam zu machen.

Umgehung von Warnhinweisen ermöglicht unbemerkten Chatzugriff

Im Juli 2023 stießen wir auf ein öffentlich verfügbares Hackertool namens TeamsPhisher (1), mit dem Nachrichten an beliebige Teams-Nutzer:innen versendet werden konnten, ohne dass sie entsprechend gewarnt wurden. Hierzu brauchte man nur deren E-Mail-Adressen, die leicht zu erhalten sind – sei es über eine Unternehmenswebsite oder Portale wie LinkedIn.

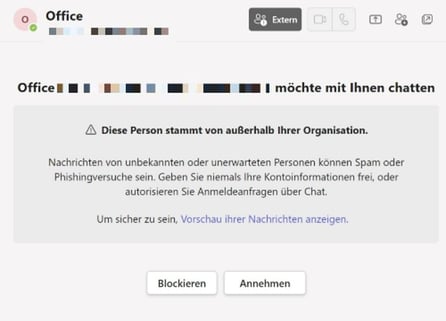

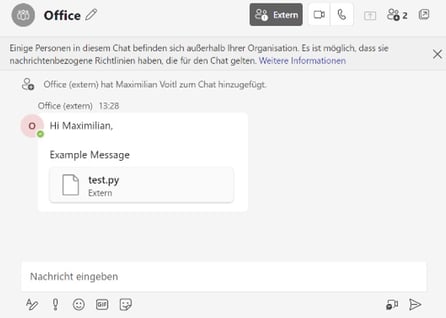

Normalerweise erhalten Nutzer:innen bei Microsoft Teams einen großen Warnhinweis, wenn eine Nachricht von einem externen Kontakt gesendet wird. Genau dies ließ sich mit dem TeamsPhisher umgehen. Wer dessen Nachricht öffnete, sah direkt den Chatverlauf. Besonders gefährlich war, dass sich über diesen Weg sogar Dateien (z.B. Python-Skripte) direkt an die Nutzer:innen versenden ließen.

Vorsichtsmaßnahmen für externen Zugriff

Die Gefahr, externe Nachrichten ohne Warnmeldung zu erhalten, kann im Moment nur eingedämmt werden, indem lediglich der Kontakt mit bestimmten Organisationen erlaubt wird (Whitelisting). Das ist allerdings für Firmen, die häufig Kontakt zu wechselnden externen Partnern haben keine praktikable Option.

Als mittelständischer Dienstleister ist auch iteratec von diesem Problem betroffen. Darum begannen wir im November 2023 mit der Planung einer Teams-Phishing-Kampagne, um alle Mitarbeitenden für die Gefahren von externen Absendern zu sensitivieren.

Microsoft schließt den ursprünglichen Angriffsvektor

Während des Aufsetzens des TeamsPhishers stellte sich allerdings heraus, dass die Sicherheitslücke zwischen Juli und November 2023 durch Microsoft behoben worden war.

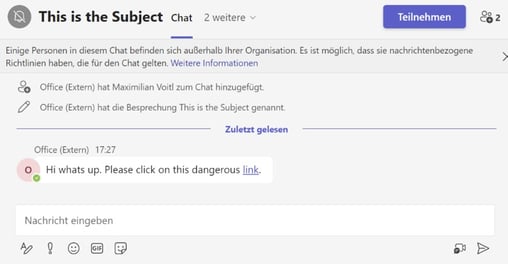

Die erfolgte Mitigation behob jedoch unserer Einschätzung nach nur die Symptome und nicht die Ursache selbst. So beschlossen wir das Thema weiter zu beobachten. Tatsächlich ergab sich nur kurze Zeit später, durch ein anderes Vorgehen, eine neue Variante, die Warnung zu umgehen (2). Hierzu musste im Kalender manuell eine Onlinebesprechung erstellt werden und dort die gewählten Phishing-Opfer als Teilnehmer:innen hinzugefügt und der Besprechungschat für alle zugänglich gemacht werden. Nun konnten via Besprechungschat Nachrichten gesendet werden, ohne den Warnbildschirm (Abb.1) auszulösen. Ein wesentlicher Unterschied zu einer normalen Teams-Nachricht blieb jedoch: Die Phishing-Opfer wurden per E-Mail benachrichtigt, dass sie zu einer Onlinebesprechung eingeladen wurden.

Eigene Forschung

Inspiriert durch den neuen Bypass probierten wir selbst verschiedene Varianten der Nachrichtenversendung per Microsoft Graph-API aus und fanden schließlich eine Lösung um wieder ungewarnt Phishing-Nachrichten an Nutzer:innen zu versenden. Auf die technischen Details gehen wir an dieser Stelle nicht ein, um die Nachahmung des Konzepts nicht zu einfach zu gestalten (Responsible Disclosure).

Mit unserem neuen Ansatz wurden zudem keine Benachrichtigungen mehr über ein Kalenderereignis erzeugt, welche die Empfänger:innen hätten misstrauisch machen können. Auch das Versenden von Dateien war wieder möglich, um etwa Malware auszuliefern. Lediglich eine kleine Warnung am oberen Rand des Chats und der Zusatz „(Extern)“ hinter dem Namen des Kontakts wiesen darauf hin, dass es sich um einen externen Kontakt handelte. Diese relativ unauffälligen Hinweise sind unserer Erfahrung nach sehr leicht zu übersehen und lassen sich durch geschickten Einsatz von UTF-8 Whitespaces sogar noch weiter verschleiern (4). Der große Warnhinweis, der eigentlich angezeigt werden sollte, wurde durch unser Tool erfolgreich vermieden.

Implementierung eines eigenen Phishing-Tools

Auf Basis unseres Prototyps entwickelten wir nun noch eine voll automatisierte Version, welche Nachrichten mit spezifischen Links an alle E-Mail-Adressen einer Liste schicken konnte. Durch die spezifischen Links konnte genau nachverfolgt werden, wer diesen aufgerufen hatte. Damit verfügte iteratec nun über ein eigenes Teams-Phishing-Programm, welches besser und unauffälliger funktionierte als alle uns bekannten Varianten.

Durchführung der Phishing-Kampagne bei iteratec

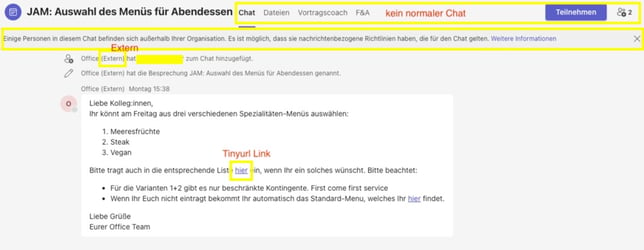

In der Woche vor unserer Weihnachtsfeier schickten wir allen Mitarbeitenden eine Mitteilung und fordert sie darin auf ein Menü auszuwählen. Die Nachricht sah folgendermaßen aus:

Die Nachricht war sehr ähnlich aufgebaut wie jene, welche wir für unsere internen Email-Phishing-Kampagnen verwenden und könnte eigentlich über die dieselben Merkmale als solche erkannt werden.

Bewertung der Ergebnisse

Trotz der Ähnlichkeiten haben wir ein Vielfaches an Klicks beobachtet – sogar im Security-Team 😜. Die Kampagne wurde sehr intensiv diskutiert und damit das Ziel erreicht Awareness auch für diesen Kommunikationskanal zu schaffen.

Nachgang

Die neue Variante die Sicherheitsfunktionen von Teams zu umgehen, wurde von iteratec via Responsible Disclosure im Dezember 2023 an Microsoft gemeldet und schließlich Ende 2023/Anfang 2024 seitens Microsoft behoben.

Phishing über Microsoft Teams bleibt aktuell

Dies bedeutet jedoch nicht, dass Microsoft Teams nun sicher vor Phishing-Angriffen ist. Es besteht immer die Möglichkeit, dass wieder neue Wege gefunden werden die Warnungen zu umgehen. So ist bereits während der Erstellung dieses Artikels die nächste Möglichkeit aufgetaucht Phishing-Nachrichten über Teams zu verschicken (5). Deshalb bleibt es auch weiterhin wichtig, Microsoft Teams mit Vorsicht zu verwenden und genau darauf zu achten wer einem da schreibt.

Christian Mailer - Principal Security Architect at iteratec. Building up zero trust enabled enterprise architectures is my main mission at the moment, phishing my colleagues for awareness my dirty hobby 😉

Christian Mailer - Principal Security Architect at iteratec. Building up zero trust enabled enterprise architectures is my main mission at the moment, phishing my colleagues for awareness my dirty hobby 😉

Maximilian Voitl - Student trainee at iteratec. Developing software that challenges defensive measures, conducting internal attack simulations and evaluating the threats posed by third-party malware tools.

Maximilian Voitl - Student trainee at iteratec. Developing software that challenges defensive measures, conducting internal attack simulations and evaluating the threats posed by third-party malware tools.

Quellen

[1] TeamsPhisher: Octoberfest7/TeamsPhisher: Send phishing messages and attachments to Microsoft Teams users (github.com)

[2] Bypass 10/23: Teams external participant splash screen bypass | BadOption.eu

[3] Selenium: https://www.selenium.dev/

[4] Evasion with unicode characters: https://dev.spamassassin.apache.narkive.com/Avn4G5BV/evasion-with-unicode-format-characters

[5] Bypass 01/24: https://badoption.eu/blog/2024/01/12/teams5.html

Haben Sie Fragen oder benötigen Sie Unterstützung?

Sprechen Sie uns gerne an.

Blog abonnieren

Weitere Artikel

- Februar 2026

- Januar 2026

- Dezember 2025

- November 2025

- Oktober 2025

- August 2025

- Juli 2025

- Juni 2025

- Mai 2025

- April 2025

- März 2025

- Februar 2025

- Januar 2025

- Oktober 2024

- September 2024

- August 2024

- Juli 2024

- Juni 2024

- Mai 2024

- April 2024

- März 2024

- Februar 2024

- Januar 2024

- Dezember 2023

- November 2023

- September 2023

- August 2023

- Juli 2023

- Juni 2023

- Mai 2023

- April 2023

- Februar 2023

- Dezember 2022

- November 2022

- Mai 2022

- April 2022

- März 2022

- Januar 2022

- Dezember 2021

- November 2021

- Oktober 2021

- August 2021

- Juli 2021

- Juni 2021

- Mai 2021

- April 2021

- Dezember 2020

- Oktober 2020

- September 2020

iteratec

iteratec ist der Partner für alle, die zu den Gewinner:innen der digitalen Transformation gehören wollen. Mit individuellen, überlegenen Lösungen eröffnen wir unseren Kunden technologische wie unternehmerische Potenziale. Denn: Wenn Scheitern keine Option ist, sind wir der Partner, der den Unterschied macht. So haben wir seit 1996 mehr als 1.000 Projekte zum Erfolg geführt und eine Kundenzufriedenheit von 97%.