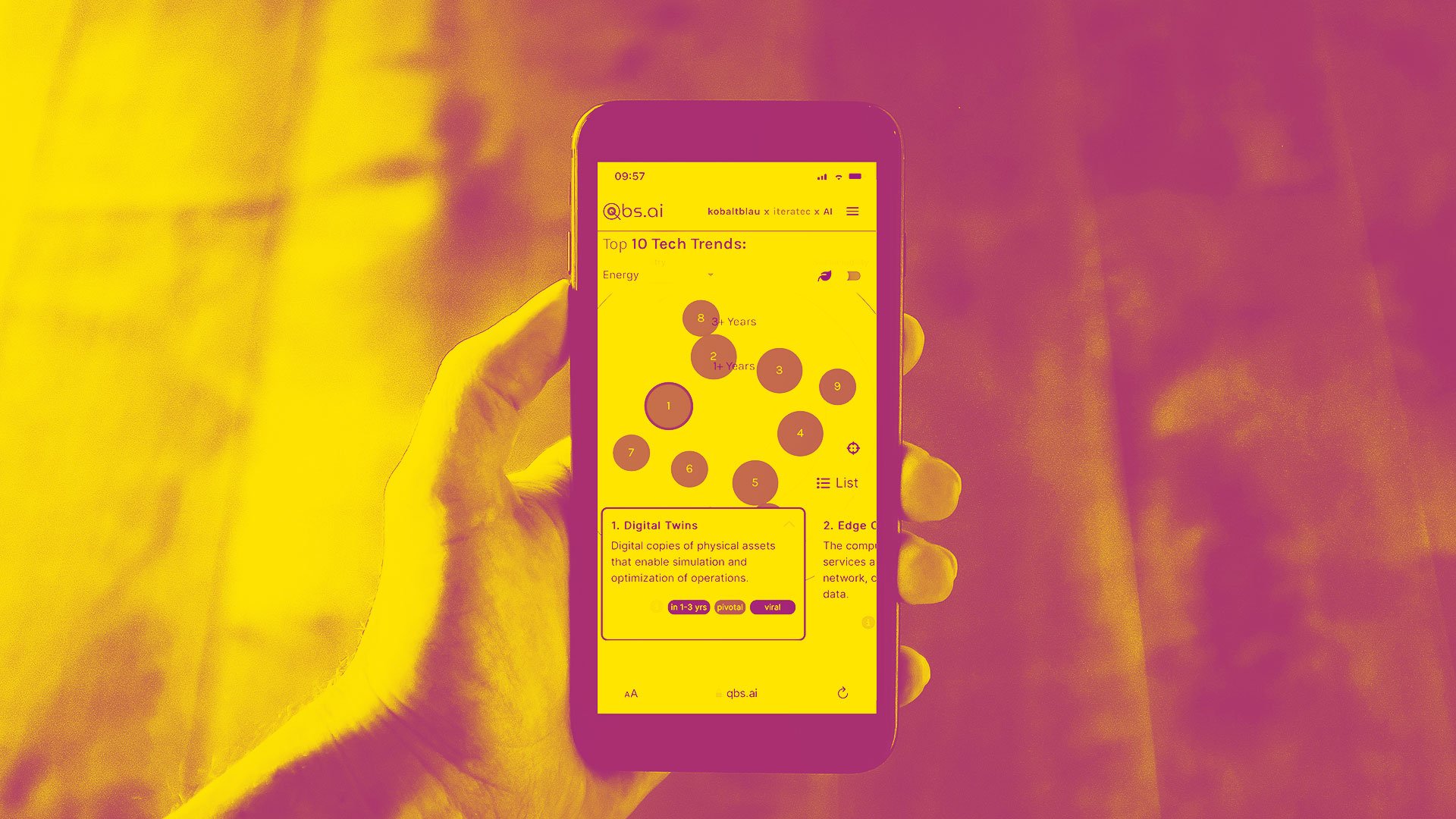

Der Aufbau einer Plattform ist weit mehr als nur die Verbindung einzelner Softwareprodukte. Doch wie gelingt der Übergang von unabhängigen Lösungen zu einer flexiblen, skalierbaren und benutzerfreundlichen Plattform? Dieser Artikel begleitet Sie systematisch durch Strategie, Architektur und praktische Umsetzungsschritte zur erfolgreichen Produktintegration – mit konkreten Beispielen, bewährten Methoden und strategischen Empfehlungen.

📖 Inhalt

- Ausgangslage

- Zielbild und Strategie definieren

- Integrationsmodell aufbauen

- Architektur-Blueprint aufsetzen

- Integrationsbewertung durchführen

- Umsetzung in Phasen

- Governance und Wartbarkeit etablieren

- Effektiven Support aufbauen

- Fazit und Ausblick

Die Transformation von Einzelanwendungen zu einer integrierten Plattform erfordert eine durchdachte strategische Planung. Die hier dargestellte Übersicht basiert auf über 25 Jahren Erfahrung aus zahlreichen Projekten mit kleinen und großen Kunden. Dabei bietet diese Übersicht lediglich eine grundlegende Orientierung; jeder Aspekt könnte noch tiefergehend behandelt werden.

Ausgangslage

Viele Unternehmen und Start-ups beginnen zunächst mit einem Kernprodukt und erweitern ihr Angebot schrittweise durch zusätzliche Softwarelösungen, externe Tools und Akquisitionen. Das Ergebnis ist häufig eine heterogene Landschaft, die Nutzer:innen verwirren und ineffiziente Datenhaltung an verschiedenen Stellen zur Folge haben kann. Eine integrierte Plattform mit einer einheitlichen Benutzeroberfläche und systemübergreifenden Prozessen verbessert dagegen die User Experience erheblich und eröffnet oft neue Möglichkeiten für Geschäftsmodelle und Cross-Selling.

Zielbild und Strategie definieren

Die Transformation beginnt mit einem klaren Zielbild. Dieses beschreibt nicht nur das technische Ziel, sondern auch den wirtschaftlichen und organisatorischen Nutzen der Plattform. Ein Beispiel: Ein Konzern im Gesundheitswesen plant die Konsolidierung seiner verschiedenen Patientenportale in einer zentralen Plattform. Ziel: ein gemeinsames Login, einheitliches Terminmanagement und durchgehende Kommunikationsprozesse zwischen Ärzt:innen, Patient:innen und Verwaltung.

Wichtige strategische Eckpfeiler:

- Kundenzentrierung: Die Nutzer:innen sollen ein durchgängiges, konsistentes Erlebnis haben, unabhängig vom Produktursprung.

- Wirtschaftlichkeit: Integration darf kein Selbstzweck sein. Die wirtschaftliche Tragfähigkeit muss regelmäßig überprüft werden.

- Technologische Neutralität: Offenheit für verschiedene Technologien, solange sie in die Plattformstrategie passen.

Ein häufig unterschätzter Erfolgsfaktor ist die frühzeitige Einbindung aller relevanten Stakeholder, von der IT über das Produktmanagement bis zum Support.

Integrationsmodell aufbauen

Ein skalierbares Integrationsmodell strukturiert die Vielfalt möglicher Integrationstiefen. Es bietet ein Vokabular für Projektteams und unterstützt die Priorisierung.

Level 0: Standalone (eigenständige Systeme mit minimaler Integration) und UI-Verlinkung (einfache Verbindungen über Links)

Level 1: UI/UX Angleichen und globaler Login

Optional: Einführung eines Gateways für mehr flexibilität. Frontend und Backend lose koppeln

Level 2: UI-Embedding (Frontend-Integration, z.B. Microfrontend)

Level 3: API-Integration (tiefergehende Kommunikation auf Backend-Ebene)

Level 4: Prozessintegration (End-to-End-Funktion über mehrere Systeme z. B. Workflows, BPMN)

Level 5: Datenmodell-Synchronisation (Gemeinsame Datenbasis oder event-getriebene Synchronisierung)

Je höher das Integrationslevel, desto größer ist der Nutzen - aber auch der Aufwand. Wichtig ist, dass nicht jedes System auf Level 5 gehoben werden muss. Vielmehr sollte jede Integration anhand ihrer strategischen Bedeutung und Nutzung bewertet werden.

Ein klassisches Beispiel für Level-3-Integration ist eine Finanzplattform, die in ihre Weboberfläche Module von externen Banking-Services über Microfrontends einbindet. Eine Prozessintegration könnte bei einer Supply-Chain-Plattform erfolgen, wo Bestellungen automatisiert über mehrere Systeme hinweg abgewickelt werden.

Architektur-Blueprint aufsetzen

Eine Plattformarchitektur muss flexibel, erweiterbar und wartbar sein. Der Blueprint definiert die Architekturprinzipien und zentrale technische Komponenten.

Typische Architekturbausteine:

- API Gateway / BFF (Backend-for-Frontend): Vermittelt zwischen Frontend-Anforderungen und Backend-Systemen. Versteckt interne Strukturen, vereinfacht Authentifizierung und Autorisierung.

- Microservices & Domainorientierung: Unterstützen modulare, unabhängige Entwicklung. Gängige Patterns: Self-contained Systems, bounded contexts (DDD).

- Event-Streaming & Message-Broker: Technologien wie Kafka, MQTT oder RabbitMQ erlauben entkoppelte Kommunikation.

- Zentrale Authentifizierung (SSO): Keycloak, Okta oder Azure AD sorgen für ein einheitliches Identity-Management.

- UI-Shell / Microfrontend-Host: Ermöglicht dynamisches Einbinden und Updaten einzelner Frontend-Module. Häufig auf Basis von Webpack Module Federation.

Beispiel aus der Praxis:

Ein Mobility-Anbieter nutzt eine Plattformarchitektur mit einem zentralen API-Gateway, das je nach Kanal (App, Web, Callcenter) unterschiedliche BFFs anspricht. Die UI ist modular aufgebaut, sodass Partner-Features als Microfrontends integriert werden können – etwa Buchungsfunktionen von Carsharing-Dienstleistern.

Integrationsbewertung durchführen

Nicht jede Integration ist sinnvoll. Eine objektive Bewertung ist essenziell für die Priorisierung. Wichtige Kriterien:

- Nutzerwert: Wie stark verbessert sich die UX?

- Technischer Aufwand: Welche Systemänderungen sind erforderlich?

- Strategische Bedeutung: Ist das System zukunftsrelevant?

- Wartbarkeit: Wie nachhaltig lässt sich die Integration betreiben?

Beispielhafte Bewertungstabelle:

|

Produkt |

Typ |

Ebene |

Frontend-Integration |

Backend-Integration |

|

Eigenentwicklung CRM |

Self-hosted |

3 |

Microfrontend |

REST API |

|

SaaS Analytics Tool |

SaaS |

1 |

Link/iFrame |

Webhooks |

Ein entsprechender Kriterienkatalog hilft nicht nur bei der Planung, sondern auch beim Reporting gegenüber dem Management.

Umsetzung in Phasen

Ein Big Bang ist selten ratsam. Stattdessen empfiehlt sich ein iteratives Vorgehen mit klar abgegrenzten Phasen:

Phase 1 – Plattform-Grundlagen schaffen

- Aufbau des Authentifizierungs- und Rollensystems

- Einführung erster Plattform-Komponenten (Header, Footer, Navigationsstruktur)

- Technischer MVP mit mind. einem integrierten System

Phase 2 – Vertikale Integration

- Integration weiterer Systeme auf UI- und API-Ebene

- Stabile Betriebsprozesse etablieren

- Einführung CI/CD, Logging, Monitoring

Phase 3 – Prozess- und Datenintegration

- Prozessketten über Systemgrenzen hinweg

- Gemeinsame Datenhaltung (z. zentrales Kundenprofil)

- Automatisierte Datenflüsse & eventbasierte Synchronisierung

Best Practice:

Ein Versicherungsunternehmen startete mit einem zentralen Login und einer neuen, responsiven Plattformhülle. Im zweiten Schritt wurden Beratungsprozesse digitalisiert und später um Schadensmeldungen, Dokumentencenter und Chatbots ergänzt - jeweils durch lose gekoppelte Module.

Governance und Wartbarkeit etablieren

Eine gut etablierte Governance sichert langfristige Stabilität und strategische Ausrichtung der Plattform. Sie ist die unsichtbare Grundlage jeder Plattform. Ziel der Governance ist es, Einheitlichkeit und Wiederverwendbarkeit über Produktgrenzen hinweg zu garantieren und technologische sowie architektonische Kohärenz sicherzustellen. Dazu gehören Architektur-Reviews, Entscheidungsprotokolle (ADRs), API-Guidelines, Frontend-Designsysteme und umfassende Dokumentationen. Ein klares Qualitätsmanagement, regelmäßige Architektur-Reviews und standardisierte Entwicklungsprozesse wie CI/CD sind unerlässlich. Darüber hinaus sorgen etablierte Sicherheitsrichtlinien und Compliance-Vorgaben (z.B. DSGVO, ISO27001) für Transparenz und Sicherheit im Betrieb.

Zentrale Governance-Instrumente:

- Architektur-/ Leaddev- Boards: Regelmäßige Bewertung technischer Entscheidungen

- ADRs (Architecture Decision Records): Dokumentieren architekturrelevante Beschlüsse nachvollziehbar

- Coding-Guidelines und Designsysteme: Fördern Konsistenz und Wartbarkeit

- API-Governance: Vorgaben für Versionierung, Dokumentation, Abwärtskompatibilität

Wartbarkeit ist die Grundlage für die Langlebigkeit und Änderbarkeit der Plattform. Sie beginnt bei der Architektur, die durch klare Modularisierung, Schnittstellenorientierung sowie geringe Kopplung und hohe Kohäsion geprägt sein sollte. Praktiken wie Clean Code, Domain-Driven Design (DDD), automatisierte Tests und gut integrierte CI/CD-Pipelines stellen sicher, dass die Plattform flexibel und stabil betrieben werden kann. Ein durchdachtes Logging- und Monitoring-Konzept liefert dabei kontinuierlich Einblicke in den Betrieb und hilft, potenzielle Probleme frühzeitig zu erkennen.

Wartbarkeit sichern durch:

- Modularisierung: Geringe Kopplung, hohe Kohäsion

- CI/CD & automatisierte Tests: Reduzieren manuelle Fehlerquellen

- Monitoring & Observability: Frühzeitiges Erkennen von Problemen

- Security Standards: SSO, Audit Logging, DSGVO-Konformität

Ein gutes Beispiel ist ein PropTech-Startup, das in jedem Sprint nicht nur Features liefert, sondern gezielt Wartbarkeit evaluiert: „Ist dieses Modul in 6 Monaten noch verständlich und unabhängig deploybar?“

Effektiven Support aufbauen

Ein leistungsfähiger Support ist entscheidend, um Nutzerzufriedenheit und einen stabilen Betrieb der Plattform zu gewährleisten. Ein gut strukturierter Support umfasst verschiedene Ebenen (Layered Support), angefangen vom First-Level-Support, der die ersten Nutzeranfragen bearbeitet, bis hin zu spezialisierteren Teams für komplexe technische Probleme. Ein Bereitschaftsdienst (On-call Engineers) ist unerlässlich, um kritische Systemstörungen schnell zu beheben und Ausfallzeiten minimal zu halten.

Strukturierter Plattform-Support:

- First-Level: Nutzerfragen, Login-Probleme, Self-Service-Portale

- Second-Level: Produkt-/Modulspezifische Expert:innen

- Third-Level: Entwickler:innen oder externe Dienstleister

- On-call-Dienste: Bereitschaft bei kritischen Ausfällen

- SLAs und Dashboards: Klare Transparenz über Verfügbarkeiten

Neben klar definierten Eskalationswegen und Zuständigkeiten ist ein wirksames Service-Level-Management (SLM) wichtig. Dies umfasst die Definition und Überwachung von Service-Level-Agreements (SLAs), die klare Verfügbarkeits- und Reaktionszeiten festlegen. Transparente Dashboards und regelmäßige Healthchecks sorgen dafür, dass sowohl interne als auch externe Stakeholder stets den Überblick über den Status der Plattform behalten. Self-Service-Tools und umfassende Dokumentationen ermöglichen es Nutzer:innen, kleinere Probleme eigenständig zu lösen und reduzieren so die Belastung des Supports.

Ein zuverlässiger Support ist essenziell für einen stabilen Plattformbetrieb und hohe Nutzerzufriedenheit. Der Support sollte mehrstufig organisiert sein:

- First-Level: Aufnahme und Vorqualifizierung von Nutzeranfragen

- Second-Level: Technischer Produktsupport

- Third-Level: Entwickler:innen oder externe Spezialist:innen

- On-call-Dienste: Für kritische Störungen außerhalb der Geschäftszeiten

Self-Service-Angebote wie Wissensdatenbanken, interaktive Hilfetools und gut strukturierte Dokumentationen entlasten den Support und erhöhen die Effizienz.

Service-Level-Agreements (SLAs) sowie transparente Dashboards und Healthchecks schaffen Klarheit über Verfügbarkeit und Reaktionszeiten – sowohl intern als auch gegenüber Kund:innen.

Incident Management – Störungen professionell managen

Auch in stabilen Systemen sind Incidents unvermeidbar. Ein klar strukturierter Prozess ist daher Pflicht:

- Priorisierung: z. P1 (kritisch), P2 (mittel), P3 (niedrig)

- Schnelle Reaktion: Fest definierte Abläufe und Verantwortlichkeiten

- Transparente Kommunikation: Interne Status-Updates, externe Statuspages

- Post-Incident Review (post mortem): Ursachenanalyse und Ableitung von Maßnahmen

Ein zentrales Lessons-Learned-Archiv hilft, Wiederholungen zu vermeiden. Für besonders resiliente Plattformen kann ergänzend Chaos Engineering eingesetzt werden, um Schwachstellen frühzeitig zu erkennen.

Fazit

Die Entwicklung einer integrierten Plattform ist komplex, aber durch ein strukturiertes Vorgehen, klare Governance und schrittweise Umsetzung sehr gut zu bewältigen. Wichtig ist es, offen für Anpassungen und Iterationen zu bleiben und kontinuierlich aus Erfahrungen zu lernen. Diese Übersicht bietet jedoch nur einen ersten Einblick – jeder dieser Punkte verdient eine eigene vertiefende Betrachtung.

Checkliste für Ihre Plattformtransformation:

- Zielbild und Strategie definiert?

- Integrationslevel Ihrer Systeme klassifiziert?

- Technisches Architekturkonzept etabliert?

- Integrationsentscheidungen bewertet und priorisiert?

- Iteratives Vorgehen geplant?

- Governance-Strukturen etabliert?

- Supportprozess aufgesetzt?

Wenn Sie diese Fragen mit „Ja“ beantworten können, sind Sie auf einem sehr guten Weg.

Weiterführende Quellen

- Martin Fowler: Micro Frontends

- AWS Architecture Center: API Gateway Pattern

- Kafka Documentation: Event-Driven Architecture

- Keycloak Documentation: Keycloak Authentifizierung

- Donella H. Meadows, Thinking in Systems

- James O. Coplien & Gertrud Bjørnvig: Lean Architecture for Agile Software Development

- Gregor Hohpe & Bobby Woolf: Enterprise Integration Patterns

- Matthew Skelton & Manuel Pais, Team Topologies

Bereit, Ihre Einzellösungen zur integrierten Plattform zu entwickeln?

Sprechen Sie uns gerne an oder vereinbaren Sie einen Termin.

Blog abonnieren

Weitere Artikel

- Februar 2026

- Januar 2026

- Dezember 2025

- November 2025

- Oktober 2025

- August 2025

- Juli 2025

- Juni 2025

- Mai 2025

- April 2025

- März 2025

- Februar 2025

- Januar 2025

- Oktober 2024

- September 2024

- August 2024

- Juli 2024

- Juni 2024

- Mai 2024

- April 2024

- März 2024

- Februar 2024

- Januar 2024

- Dezember 2023

- November 2023

- September 2023

- August 2023

- Juli 2023

- Juni 2023

- Mai 2023

- April 2023

- Februar 2023

- Dezember 2022

- November 2022

- Mai 2022

- April 2022

- März 2022

- Januar 2022

- Dezember 2021

- November 2021

- Oktober 2021

- August 2021

- Juli 2021

- Juni 2021

- Mai 2021

- April 2021

- Dezember 2020

- Oktober 2020

- September 2020

iteratec

iteratec ist der Partner für alle, die zu den Gewinner:innen der digitalen Transformation gehören wollen. Mit individuellen, überlegenen Lösungen eröffnen wir unseren Kunden technologische wie unternehmerische Potenziale. Denn: Wenn Scheitern keine Option ist, sind wir der Partner, der den Unterschied macht. So haben wir seit 1996 mehr als 1.000 Projekte zum Erfolg geführt und eine Kundenzufriedenheit von 97%.

.jpg)