Chatbots, die auf Large‑Language‑Models (LLMs) basieren, sind mittlerweile ein fester Bestandteil des Arbeitsalltags vieler Unternehmen. Sie werfen jedoch ein Problem auf: Wie können Mitarbeitende datenschutzbewusst LLM-Systeme nutzen?

Inhalt

- Warum ist die Sicherheitslücke wichtig?

- Erkennung und Abwehr

- Timeline

- Warum ein CVE, obwohl ein Patch vorhanden ist?

- Nächste Schritte

Viele Unternehmen setzen auf LibreChat, eine mit rund 33.000 GitHub‑Sternen beliebte Open‑Source‑Plattform, die verschiedene (auch selbst‑gehostete) Sprachmodelle über eine einheitliche Oberfläche verfügbar macht.

Bei einem Penetrationstest einer auf LibreChat basierenden Anwendung haben wir eine Sicherheitslücke in LibreChat entdeckt, die seit über 2 Jahren unentdeckt blieb. Sie gibt Unbefugten uneingeschränkten Lesezugriff auf Konversationen und birgt somit konkrete Risiken für Datenschutz, Compliance und die Vertraulichkeit sensibler Daten.

Warum ist die Sicherheitslücke wichtig?

LibreChat wird häufig in Unternehmen eingesetzt, um Mitarbeitenden eine KI-basierte Chatplattform mit datenschutzkonformer Infrastruktur anzubieten. Dabei entstehen oft Chats mit:

- Personenbezogenen Daten, z. B. Anfragen von Mitarbeitenden

- Internen Projektinformationen, wie Strategien und Roadmaps

- Sensitiven Schlüsseln, z. B. API-Tokens, Passwörtern

Die Schwachstelle sorgt für:

- Gezielte Datenauswertung, z. B. Suchen nach „password“ oder „token“.

- Social-Engineering-Attacken, Kontaktdaten oder Nutzerinformationen können missbraucht werden.

- DSGVO-Verstöße bei falschem Umgang mit personenbezogenen Daten.

CVE-2025-54868 in Kürze

Betroffene Versionen

LibreChat zwischen 0.0.6 (inklusive) und 0.7.8 (exklusive)

Schwachstelle

Offener Test-Endpoint ohne Autorisierungslogik

Kritikalität

Hoch (CVSS 3.1: 7.5)

Impact

Unautorisierter Zugriff auf Chatinhalte anderer Nutzer

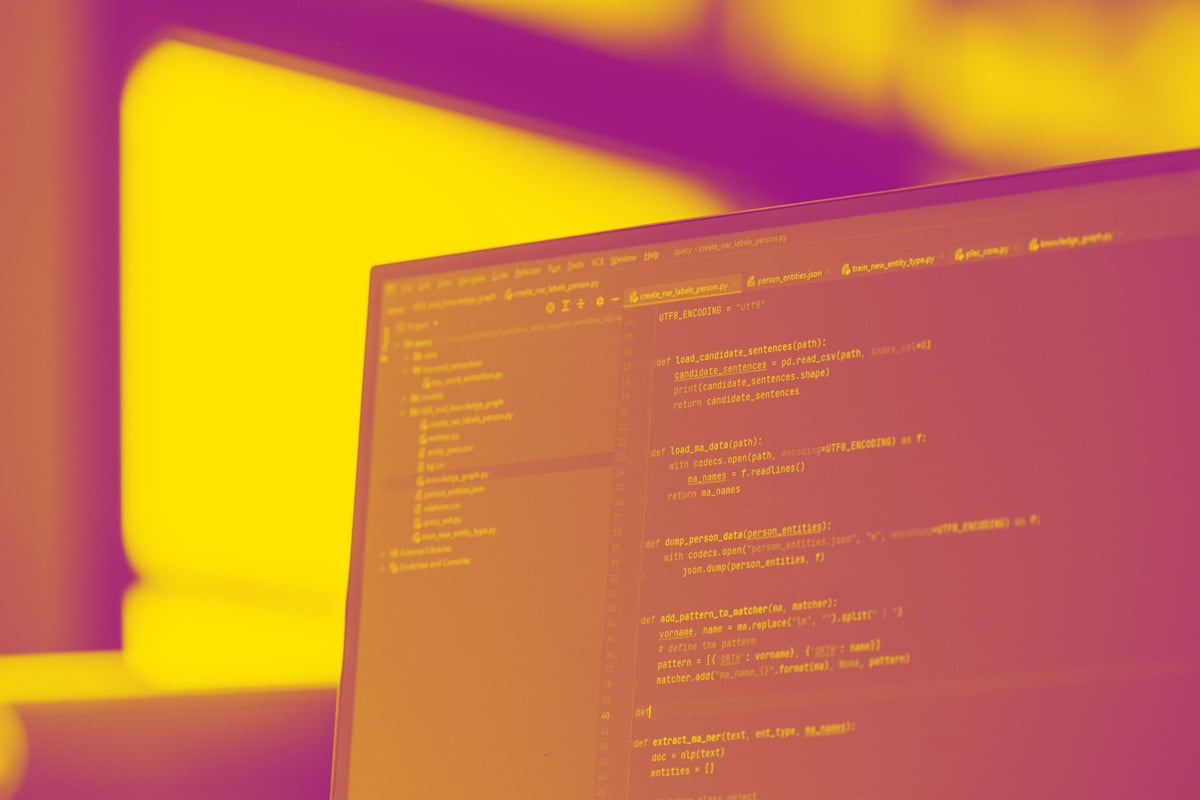

Die Schwachstelle liegt im Test-Endpoint /api/search/test, welcher in der Standardkonfiguration von LibreChat offen und unzureichend gesichert vorliegt. Mittels einer einfachen GET-Anfrage können Angreifende alle Chatdaten abrufen, unabhängig davon, ob sie selbst den Chat erstellt haben. Ein Filterparameter (q=...) ermöglicht sogar gezieltes Suchen nach Begriffen wie „password“ oder „secret“.

Ein Beispiel-Szenario:

- Ein:e Benutzer:in teilt vertrauliche Informationen in einem Chat:

- Ein:e Angreifer:in nutzt den Endpunkt /api/search/test mit einem Bearer-Token eines anderen Accounts:

GET /api/search/test?q=secrets

Host: <Host>

Authorization: Bearer <Token>

- Ergebnis: Der Endpunkt gibt den gesuchten Chat samt sensitiven Daten zurück:

[

{

"_id": "<Redacted>",

"text": "==I will tell you some <em>secrets</em> now: Parrots are my favorite animal!==",

"conversationId": "<redacted>",

"searchResult": true

}

]

Erkennung und Abwehr

Der direkte Fix ist bereits in Versionen >= v0.7.8 verfügbar: Unternehmen sollten unbedingt die Version upgraden, da der relevante Commit den unzureichend gesicherten Endpunkt entfernt.

Systeme, welche nicht sofort aktualisiert werden können, sollten mittels manueller Sperrung des Endpunkts über eine Reverse-Proxy-Konfiguration oder eine Web Application Firewall (WAF) den Endpunkt deaktivieren.

Die Sicherheitslücke lässt sich durch eine gezielte Analyse der Systemlogs identifizieren. Da der Endpoint /api/search/test nicht durch die reguläre Verwendung von LibreChat aufgerufen wird, handelt es sich bei jedem Zugriff auf diesen Endpunkt um ein außergewöhnliches Ereignis, welches Aufmerksamkeit erfordert.

Timeline

- 2023-03-18: Sicherheitlücke eingeführt (Commit: 4e6168d)

- 2025-04-29: Patch veröffentlicht (Commit 0e8041b)

- 2025-07-09: Sicherheitslücke unabhängig entdeckt und verifiziert durch iteratec

- 2025-07-10: Meldung der Sicherheitslücke an LibreChat

- 2025-07-28: LibreChat-Maintainer aktivieren das GitHub Security Advisory System zum Erstellen einer CVE

- 2025-08-04: CVE-2025-54868 veröffentlicht

Warum ein CVE, obwohl ein Patch vorhanden ist?

Zwar ist der Patch bereits zu dem Zeitpunkt der Meldung an LibreChat verfügbar, doch die Lücke wurde still und ohne Transparenz behoben. Die Release-Note erwähnte lediglich „simplify logic in search/enable endpoint“ (Commit: 0e8041b).

Mittels der Veröffentlichung als CVE wird die Sicherheitsrelevanz klar kommuniziert. Hierdurch können Unternehmen die Lücke priorisieren und prüfen, ob sie betroffen sind.

Nächste Schritte

- Jetzt updaten und LibreChat auf v0.7.8 oder höher bringen.

- Prüfen, ob /api/search/test nicht mehr erreichbar ist.

- Logs auf Zugriffe mit sensiblen Suchbegriffen analysieren.

Haben Sie Fragen oder benötigen Unterstützung?

Wir als iteratec legen hohen Wert auf Security. Mit Expertise wie Application Pentesting unterstützen wir Unternehmen dabei, Lücken systematisch zu finden, zu priorisieren und zu beheben. Unsere Reports enthalten nicht nur reproduzierbare Schritt-für-Schritt-Analysen, sondern auch konkrete Empfehlungen, wie Entwicklerteams die Sicherheit ihrer Applikationen nachhaltig verbessern können.

Blog abonnieren

Weitere Artikel

- Februar 2026

- Januar 2026

- Dezember 2025

- November 2025

- Oktober 2025

- August 2025

- Juli 2025

- Juni 2025

- Mai 2025

- April 2025

- März 2025

- Februar 2025

- Januar 2025

- Oktober 2024

- September 2024

- August 2024

- Juli 2024

- Juni 2024

- Mai 2024

- April 2024

- März 2024

- Februar 2024

- Januar 2024

- Dezember 2023

- November 2023

- September 2023

- August 2023

- Juli 2023

- Juni 2023

- Mai 2023

- April 2023

- Februar 2023

- Dezember 2022

- November 2022

- Mai 2022

- April 2022

- März 2022

- Januar 2022

- Dezember 2021

- November 2021

- Oktober 2021

- August 2021

- Juli 2021

- Juni 2021

- Mai 2021

- April 2021

- Dezember 2020

- Oktober 2020

- September 2020

iteratec

iteratec ist der Partner für alle, die zu den Gewinner:innen der digitalen Transformation gehören wollen. Mit individuellen, überlegenen Lösungen eröffnen wir unseren Kunden technologische wie unternehmerische Potenziale. Denn: Wenn Scheitern keine Option ist, sind wir der Partner, der den Unterschied macht. So haben wir seit 1996 mehr als 1.000 Projekte zum Erfolg geführt und eine Kundenzufriedenheit von 97%.